Notice

Recent Posts

Recent Comments

Link

250x250

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

Tags

- CS/자료구조/Doubly_Linked_List

- Tree/RBTree

- Tree/AVL

- Tree/Traversal

- CS/자료구조/Singly_Linked_List

- CS/자료구조/Linked_List

- Tree/RBTree/Deletion

- Tree/BST

- CS/자료구조/Queue

- CS/자료구조/Circular_Linked_List

- Tree/RBTree/Insertion

- CS/자료구조/Circular_Queue

- tree

- Tree/AVL/Deletion

- forensic

- reversing

- ctf

- Tree/Binary_Search_Tree

- Tree/Binary_Tree

- Tree/AVL/Insertion

- UTCTF

- 코드엔진

- CS/자료구조/Priority_Queue

- CS/자료구조/Stack

- codeengn

- 리버싱

Archives

- Today

- Total

SuperVingo

Suninatas Forensics 30번 Write Up 본문

728x90

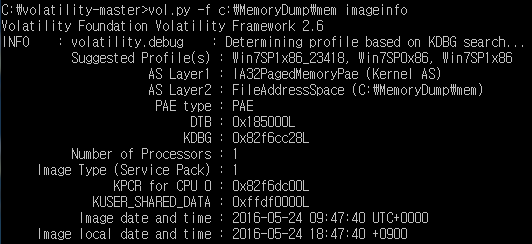

일단 문제파일이 메모리 덤프파일이므로 volatility로 분석을 진행한다.

먼저 Profile을 확인하기 위해서 imageinfo를 먼저 실행해준다. Profile에는

Win7SP1x86_23418, Win7SP0x86, Win7SP1x86

3개가 확인되었다. 이 3개중에 Win7SP1x86으로 진행했다.

1. 김장군 PC의 IP 주소는?ip주소를 확인하기 위해서 netscan을 진행한다.

이중 ESTABLISHED 포트에 연결되어있는 192.168.197.138이 김장군의 IP주소이다.

2. 해커가 열람한 기밀문서의 파일명은?해커가 열람한 기밀문서를 확인하기 위해서 pstree를 통해 프로세스 트리를 보자.

Name Pid PPid Thds Hnds Time

-------------------------------------------------- ------ ------ ------ ------ ----

0x874d04c0:explorer.exe 1408 1368 28 789 2016-05-24 09:22:27 UTC+0000

. 0x8779b9a0:iexplore.exe 3948 1408 27 465 2016-05-24 09:34:28 UTC+0000

.. 0x878fb650:iexplore.exe 2432 3948 52 840 2016-05-24 09:35:30 UTC+0000

.. 0x8776d638:iexplore.exe 1840 3948 29 710 2016-05-24 09:34:45 UTC+0000

. 0x85e28b18:DumpIt.exe 1260 1408 2 37 2016-05-24 09:47:38 UTC+0000

. 0x85d72bc0:cmd.exe 1256 1408 1 22 2016-05-24 09:41:57 UTC+0000

.. 0x8775b498:notepad.exe 3728 1256 2 89 2016-05-24 09:45:46 UTC+0000

. 0x8757e680:vmtoolsd.exe 1632 1408 5 267 2016-05-24 09:22:30 UTC+0000

. 0x8756c030:v1tvr0.exe 1640 1408 3 100 2016-05-24 09:22:30 UTC+0000

0x8707b030:csrss.exe 320 300 10 444 2016-05-24 09:22:19 UTC+0000

0x86fc5218:wininit.exe 360 300 3 80 2016-05-24 09:22:19 UTC+0000

. 0x872cba58:lsass.exe 476 360 5 576 2016-05-24 09:22:20 UTC+0000

. 0x872ca498:services.exe 460 360 8 199 2016-05-24 09:22:20 UTC+0000

.. 0x873b5c58:SearchIndexer. 832 460 14 1557 2016-05-24 09:22:43 UTC+0000

... 0x8569dd40:SearchFilterHo 2696 832 4 80 2016-05-24 09:46:48 UTC+0000

... 0x856a4a58:SearchProtocol 4048 832 6 289 2016-05-24 09:46:47 UTC+0000

.. 0x87368030:vmacthlp.exe 652 460 3 53 2016-05-24 09:22:22 UTC+0000

.. 0x8766ed40:msdtc.exe 2464 460 12 145 2016-05-24 09:23:02 UTC+0000

.. 0x878fcd40:svchost.exe 3352 460 13 340 2016-05-24 09:24:42 UTC+0000

.. 0x874d34b0:taskhost.exe 1420 460 8 216 2016-05-24 09:22:27 UTC+0000

.. 0x877b55c8:dllhost.exe 2084 460 13 192 2016-05-24 09:22:45 UTC+0000

.. 0x8736e030:svchost.exe 684 460 8 274 2016-05-24 09:22:22 UTC+0000

.. 0x874055f0:svchost.exe 1072 460 9 505 2016-05-24 09:22:24 UTC+0000

.. 0x874d1c88:svchost.exe 1464 460 18 307 2016-05-24 09:22:28 UTC+0000

.. 0x872bb030:svchost.exe 1184 460 16 476 2016-05-24 09:22:25 UTC+0000

.. 0x874a8bc0:spoolsv.exe 1348 460 12 325 2016-05-24 09:22:27 UTC+0000

.. 0x872cb720:svchost.exe 588 460 10 361 2016-05-24 09:22:21 UTC+0000

... 0x876f7d00:WmiPrvSE.exe 2580 588 6 231 2016-05-24 09:23:03 UTC+0000

... 0x8778d030:WmiPrvSE.exe 1548 588 10 204 2016-05-24 09:22:43 UTC+0000

.. 0x873dcb18:svchost.exe 852 460 18 431 2016-05-24 09:22:23 UTC+0000

... 0x874c4bb8:dwm.exe 1392 852 5 138 2016-05-24 09:22:27 UTC+0000

.. 0x873f1398:svchost.exe 996 460 5 110 2016-05-24 09:22:24 UTC+0000

.. 0x87355570:svchost.exe 732 460 20 450 2016-05-24 09:22:22 UTC+0000

.. 0x87711bd0:vmtoolsd.exe 2044 460 8 281 2016-05-24 09:22:40 UTC+0000

.. 0x8783b228:svchost.exe 3320 460 5 73 2016-05-24 09:24:42 UTC+0000

.. 0x873e0818:svchost.exe 892 460 27 858 2016-05-24 09:22:23 UTC+0000

.. 0x87701ab8:VGAuthService. 2020 460 3 85 2016-05-24 09:22:40 UTC+0000

. 0x872de030:lsm.exe 484 360 9 140 2016-05-24 09:22:20 UTC+0000

0x8554ba20:System 4 0 76 499 2016-05-24 09:22:16 UTC+0000

. 0x868dd148:smss.exe 236 4 2 29 2016-05-24 09:22:16 UTC+0000

0x87284ba0:winlogon.exe 416 352 3 112 2016-05-24 09:22:19 UTC+0000

. 0x878fc030:wlrmdr.exe 2836 416 0 ------ 2016-05-24 09:23:07 UTC+0000

0x87274698:csrss.exe 368 352 12 349 2016-05-24 09:22:19 UTC+0000

. 0x878a6a88:conhost.exe 2920 368 3 87 2016-05-24 09:41:57 UTC+0000

. 0x856fa610:conhost.exe 1980 368 3 87 2016-05-24 09:47:38 UTC+0000

. 0x85d72bc0:cmd.exe 1256 1408 1 22 2016-05-24 09:41:57 UTC+0000

.. 0x8775b498:notepad.exe 3728 1256 2 89 2016-05-24 09:45:46 UTC+0000이 중, cmd에서 실행된 notepad가 있었다. 이에 대해 자세한 확인을 위해서 cmdscan을 진행한다.

이로써 비밀문서의 위치를 얻을 수 있었다.

3. 기밀문서의 주요 내용은? 내용속에 "Key"가 있다.메모리 덤프에서 파일 추출은 R-Studio을 이용했다. volatility는 아직 실행파일 추출밖에 모른다...

(참고로 R-Studio를 이름으로 하는 프로그램이 2개있다. 잘 보고 설치해야한다.)

스캔을 진행해서 보면

v196vv8, 키로그 프로그램이 들어있던 파일도 보인다. 하지만 우리는 중요한 비밀문서를 봐야한다. 이동해서 보면

마지막 키를 확인 할 수 있었다.

728x90

'Wargame[워게임] > Suninatas' 카테고리의 다른 글

| Suninatas Forensics 32번 Write Up (0) | 2020.09.17 |

|---|---|

| Suninatas Forensics 31번 Write Up (0) | 2020.09.17 |

| Suninatas Web 3번 Write Up (0) | 2020.09.17 |

| Suninatas Web 2번 Write Up (0) | 2020.09.17 |

| Suninatas Web 1번 Write Up (0) | 2020.09.16 |